Dit is een nieuwe pagina.

Home > Artikelen > IoT beveiligen

Securing IoT

- By Robert Barton, Patrick Grossetete, David Hanes, Jerome Henry, Gonzalo Salgueiro.

- Sample Chapter is provided courtesy of Cisco Press.

- Date: Oct 3, 2017.

Inhoud | Beschrijving Hoofdstuk |

In dit voorbeeld hoofdstuk van IoT Fundamentals: Netwerk Technologieën, Protocollen, en Use Cases for the Internet of Things, zullen lezers een korte geschiedenis bekijken van de beveiliging van operationele technologie (OT), hoe deze is geëvolueerd en enkele van de veelvoorkomende uitdagingen waarmee deze wordt geconfronteerd. De tekst op deze webpagina is vertaald vanuit het Engels naar het Nederlands door Priscilla F. Harmanus. De originele tekst van het artikel vind je hier. |

Er wordt vaak gezegd dat als de Derde Wereldoorlog uitbreekt, deze in cyberspace zal worden uitgevochten. Aangezien IoT steeds meer systemen samenbrengt onder de paraplu van netwerkconnectiviteit, is beveiliging nog nooit zo belangrijk geweest. Van het elektriciteitsnet dat onze wereld aandrijft, tot de lichten die de verkeersstroom in een stad regelen, tot de systemen die vliegtuigen op een georganiseerde en efficiënte manier laten vliegen, beveiliging van de netwerken, apparaten en de applicaties die ze gebruiken is fundamenteel en essentieel voor alle moderne communicatiesystemen. Veiligheid bieden in zo'n wereld is niet eenvoudig. Beveiliging is een van de weinige, zo niet de enige, technologiedisciplines die moeten werken met externe krachten die voortdurend werken tegen de gewenste resultaten. Om de zaken nog ingewikkelder te maken,deze externe krachten zijn in staat om zowel traditionele technologie als niet-technische methoden (bijvoorbeeld fysieke beveiliging, operationele processen, enzovoort) te gebruiken om hun doelen te bereiken. Met zoveel potentiële aanvalsvectoren is informatie en cyberbeveiliging een uitdagend, maar boeiend onderwerp dat van cruciaal belang is voor technologieleveranciers, bedrijven en serviceproviders.

Informatietechnologie (IT) -omgevingen worden al decennia lang geconfronteerd met actieve aanvallen en bedreigingen voor informatiebeveiliging, en de incidenten en geleerde lessen zijn bekend en gedocumenteerd. Operationele technologie (OT) -omgevingen werden daarentegen traditioneel in silo's bewaard en hadden slechts een beperkte verbinding met andere netwerken. De geschiedenis van cyberaanvallen op OT-systemen is dus veel korter en er zijn veel minder incidenten gedocumenteerd. Daarom zijn de leermogelijkheden en het geheel van gecatalogiseerde incidenten met de bijbehorende mitigaties niet zo rijk als in de IT-wereld. Beveiliging in de OT-wereld richt zich ook op een breder bereik dan in de IT-wereld. In OT is het woord beveiliging bijvoorbeeld bijna synoniem met veiligheid. Veel van de industriële beveiligingsnormen die de basis vormen voor industriële IoT-beveiliging, bevatten zelfs aanbevelingen voor apparatuur en personeelsveiligheid.

Om deze redenen richt dit hoofdstuk zich op de kernprincipes van het beveiligen van OT-omgevingen. IT-beveiliging is een enorm domein met veel boeken die zijn gewijd aan de verschillende aspecten ervan. Een volledige behandeling van het onderwerp is simpelweg niet mogelijk in één hoofdstuk, dus richten we ons in plaats daarvan op OT-beveiliging en de elementen van IT-beveiliging die fundamenteel zijn voor OT-beveiliging. Bovendien bespreken de branchespecifieke hoofdstukken in Deel III, "IoT in Industry", de toepassing van beveiliging op specifieke branches in de branche.

Dit hoofdstuk biedt een historisch perspectief van OT-beveiliging, hoe deze is geëvolueerd en enkele van de veel voorkomende uitdagingen waarmee deze wordt geconfronteerd. Het beschrijft ook enkele van de belangrijkste verschillen tussen het beveiligen van IT- en OT-omgevingen. Ten slotte onderzoekt dit hoofdstuk een aantal praktische stappen voor het creëren van een veiligere industriële omgeving, inclusief best practices bij het introduceren van moderne IT-netwerkbeveiliging in legacy industriële omgevingen. Het bevat de volgende secties:

Een korte geschiedenis van OT-beveiliging: deze sectie geeft een overzicht van hoe OT-omgevingen zijn geëvolueerd en de impact die de evolutie heeft gehad op het beveiligen van operationele netwerken.

Veelvoorkomende uitdagingen bij OT-beveiliging: deze sectie biedt een overzicht van verschillende beveiligingsuitdagingen in operationele omgevingen, waaronder verouderde systemen en onveilige protocollen en middelen.

Hoe IT- en OT-beveiligingspraktijken en -systemen variëren: deze sectie biedt een vergelijking tussen de beveiligingspraktijken in IT-omgevingen van bedrijven en operationele industriële omgevingen.

Formele risicoanalysestructuren: OCTAVE en FAIR: deze sectie biedt een holistisch beeld van het beveiligen van een operationele omgeving en een risicobeoordelingskader met de mensen, processen en ecosysteemcomponenten van leveranciers waaruit een controlesysteem bestaat.

De gefaseerde toepassing van beveiliging in een operationele omgeving: deze sectie geeft een beschrijving van een gefaseerde aanpak voor het introduceren van moderne netwerkbeveiliging in grotendeels reeds bestaande verouderde industriële netwerken.

Een korte geschiedenis van OT-beveiliging

Om de huidige situatie in industriële omgevingen beter te begrijpen, is het belangrijk om onderscheid te maken tussen aannames en realiteiten. Er zijn maar weinig onderwerpen in de informatietechnologie die meer angst, onzekerheid of twijfel oproepen dan cybersecurity. Dit hoofdstuk is daarom beperkt tot incidenten en gegevensbronnen van officiële bronnen in plaats van openbare mediaberichten of niet-bevestigde accounts van derden.

Meer dan in de meeste andere sectoren kunnen cybersecurity-incidenten in industriële omgevingen leiden tot fysieke gevolgen die zowel mensenlevens als schade aan apparatuur, infrastructuur en het milieu kunnen veroorzaken. Hoewel er zeker traditionele IT-gerelateerde beveiligingsbedreigingen zijn in industriële omgevingen, zijn het de fysieke manifestaties en effecten van de OT-beveiligingsincidenten die de aandacht van de media trekken en een brede publieke bezorgdheid oproepen.

Een voorbeeld van een gemeld incident waarbij fysieke schade werd veroorzaakt door een cyberbeveiligingsaanval, is de Stuxnet-malware die uraniumverrijkingssystemen in Iran heeft beschadigd. Een ander voorbeeld is een gebeurtenis die een oven in een Duitse smelterij heeft beschadigd. Bij beide incidenten leidden meerdere stappen tot de ongewenste uitkomsten. Veel van het bestaande beveiligingsbeleid en beperkende procedures bleven ongewijzigd; als ze echter op de juiste manier waren geïmplementeerd, hadden ze de aanvallen kunnen belemmeren of mogelijk zelfs helemaal kunnen stoppen. Er wordt bijvoorbeeld aangenomen dat Stuxnet tot twee jaar voordat het uiteindelijk werd geïdentificeerd en ontdekt op USB-geheugensticks werd ingezet.

Naast fysieke schade zijn er operationele onderbrekingen geweest in OT-omgevingen als gevolg van cybersecurity-incidenten. Zo werd in 2000 op afstand toegang verkregen tot het rioolcontrolesysteem van Maroochy Shire in Queensland, Australië, en kwam er 800.000 liter afvalwater vrij in de omliggende waterwegen. In 2015 waren de controlesystemen van de Oekraïense elektriciteitsdistributeur Kyiv Oblenergo op afstand toegankelijk voor aanvallers, wat een storing veroorzaakte die enkele uren duurde en resulteerde in dagen met slechte service voor duizenden klanten. In beide gevallen hadden bekende mitigatietechnieken kunnen worden toegepast om de aanvallen eerder te detecteren of de mogelijkheid te blokkeren om productiesystemen te kapen en de service te beïnvloeden.

Historisch gezien waren aanvallers bekwame individuen met diepgaande kennis van technologie en de systemen die ze aanvielen. Naarmate de technologie vordert, zijn er echter tools ontwikkeld om aanvallen veel gemakkelijker uit te voeren. Om de zaken nog ingewikkelder te maken, zijn deze tools breder beschikbaar en gemakkelijker verkrijgbaar geworden. Samenvattend dit probleem zijn veel van de verouderde protocollen die in IoT-omgevingen worden gebruikt tientallen jaren oud en er werd niet aan beveiliging gedacht toen ze voor het eerst werden ontwikkeld. Dit betekent dat aanvallers met beperkte of geen technische mogelijkheden nu het potentieel hebben om cyberaanvallen uit te voeren, waardoor de frequentie van aanvallen en de algehele bedreiging voor eindoperators aanzienlijk toeneemt. Het is echter een algemene misvatting dat aanvallers altijd het voordeel hebben en dat eindoperators geen effectieve verdedigingsmogelijkheden hebben.Een belangrijk voordeel voor operators is het feit dat ze veel beter bekend zijn met hun omgeving en hun processen beter begrijpen, en dus meerdere technologieën en mogelijkheden kunnen gebruiken om hun netwerken te beschermen tegen aanvallen. Dit is van cruciaal belang, aangezien netwerken zullen worden geconfronteerd met steeds veranderende en veranderende aanvalsmethoden die steeds moeilijker zullen worden te verdedigen en waarop ze zullen reageren.

Communicatienetwerken, zowel lokaal als geografisch verspreid, worden al decennia lang in industriële omgevingen gebruikt. Het op afstand bewaken van onderstations in nutsvoorzieningen en communicatie tussen semi-autonome systemen bij de fabricage zijn bijvoorbeeld al lang bestaande voorbeelden van dergelijke OT-netwerken. Deze OT-specifieke communicatiesystemen zijn doorgaans op zichzelf staand en fysiek geïsoleerd van de traditionele IT-bedrijfsnetwerken in dezelfde bedrijven. Hoewel het de traditionele logica van 'beveiliging door vergetelheid' volgt, heeft deze vorm van netwerkcompartimentering geleid tot de onafhankelijke evolutie van IT- en OT-netwerken, met onderlinge verbindingen tussen de omgevingen strikt gescheiden en bewaakt.

Het isolement tussen industriële netwerken en de traditionele IT-bedrijfsnetwerken wordt een "Air Gap" genoemd, wat suggereert dat er geen verband tussen beide bestaat. Hoewel er in sommige bedrijfstakken duidelijke voorbeelden zijn van een dergelijk extreem isolement, is het eigenlijk geen nauwkeurige beschrijving van de meeste IoT-netwerken van vandaag. Over het algemeen is er een variërende hoeveelheid interconnectie tussen OT- en IT-netwerkomgevingen, en vele onderlinge afhankelijkheden tussen beide beïnvloeden het interconnectieniveau.

Naast het beleid, de regelgeving en het bestuur dat door de verschillende industriële omgevingen wordt opgelegd, is er ook een bepaalde voorkeur van de eindgebruiker en een implementatiespecifiek ontwerp dat de mate van isolatie tussen IT- en OT-omgevingen bepaalt. Terwijl sommige organisaties een strikte scheiding blijven handhaven, beginnen andere bepaalde elementen van interconnectie toe te staan. Een bekend voorbeeld hiervan is het gebruik van Ethernet en IP om besturingssystemen in industriële omgevingen te transporteren. Zoveel als IT- en OT-netwerken in een groot deel van de wereld nog steeds afzonderlijk worden beheerd en beheerd, is de heersende trend om netwerken te consolideren op basis van IT-gerichte technologieën zoals TCP / IP, Ethernet en gemeenschappelijke API's.

Deze evolutie van steeds toenemende IT-technologieën in de OT-ruimte heeft de voordelen van verbeterde toegankelijkheid en een groter aantal bekwame operators dan met de niet-standaard en gepatenteerde communicatiemethoden in traditionele industriële omgevingen. De uitdagingen die samenhangen met deze bekende IT-standaarden zijn dat beveiligingskwetsbaarheden beter bekend zijn en misbruik van die systemen is vaak gemakkelijker en komt op een veel grotere schaal voor. Deze toegankelijkheid en schaal maakt beveiliging tot een groot probleem, vooral omdat veel systemen en apparaten in het operationele domein nooit de bedoeling hadden dat ze zouden draaien op een gedeelde, op open standaarden gebaseerde infrastructuur, en ze niet waren ontworpen en ontwikkeld met een hoog niveau van ingebouwde beveiliging mogelijkheden.

Projecten in industriële omgevingen zijn vaak kapitaalintensief, met een verwachte levensduur die in tientallen jaren kan worden gemeten. In tegenstelling tot IT-gebaseerde bedrijven, hebben OT-geïmplementeerde oplossingen doorgaans geen reden om te veranderen omdat ze zijn ontworpen om te voldoen aan specifieke (en vaak eenmalige) functies, en er zijn geen vereisten of prikkels om te upgraden. Een grote focus en prioriteit in OT is de uptime van het systeem en de hoge beschikbaarheid, dus er worden meestal alleen wijzigingen aangebracht om fouten op te lossen of nieuwe systeemmogelijkheden te introduceren ter ondersteuning van dat doel. Als gevolg hiervan hebben geïmplementeerde OT-systemen vaak langzamere ontwikkelings- en upgradecycli en kunnen ze snel niet meer synchroon lopen met traditionele IT-netwerkomgevingen. Het resultaat is dat zowel OT-technologieën als de kennis van degenen die voor die operationele systemen zorgen, langzamer zijn gevorderd dan hun IT-tegenhangers.

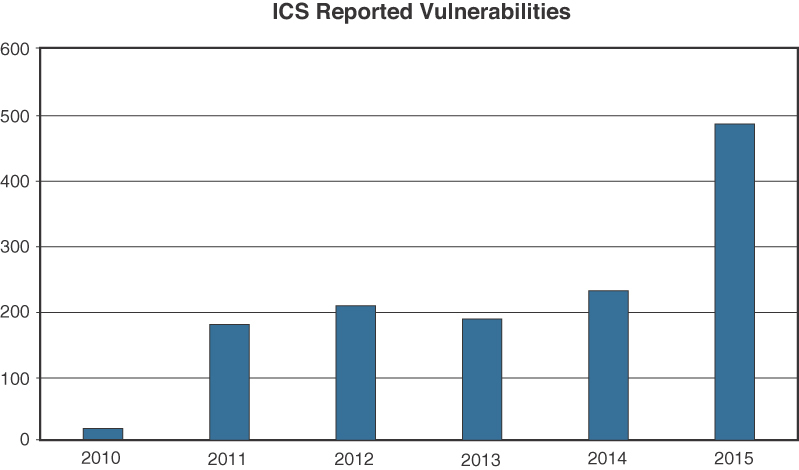

De meeste van de tegenwoordig gebruikte industriële controlesystemen, hun componenten en de beperkte bijbehorende beveiligingselementen zijn ontworpen wanneer naleving van gepubliceerde en open standaarden zeldzaam was. Vanwege het eigendomsrecht van deze systemen was het onwaarschijnlijk dat bedreigingen van de buitenwereld zouden optreden en werden ze zelden aangepakt. Er is echter een groeiende trend waarbij kwetsbaarheden van OT-systemen zijn blootgelegd en gerapporteerd. Deze stijging is weergegeven in figuur 8.1 , die de geschiedenis van de openbaarmakingen van kwetsbaarheden in industriële controlesystemen (ICS's) sinds 2010 laat zien. Hoewel het aantal meldingen de afgelopen jaren is toegenomen, is het waarschijnlijk dat er nog vele andere zijn die worden niet gemeld of ontdekt.

Afbeelding 8-1 Geschiedenis van openbaarmakingen van kwetsbaarheden in industriële controlesystemen sinds 2010 (US Industrial Control Systems Cyber Emergency Response Team (ICS-CERT) https://ics-cert.us-cert.gov ).

Gezien de trage wijzigingssnelheid en de uitgebreide upgradecycli van de meeste OT-omgevingen, is de investering in beveiliging voor industriële communicatie en computertechnologieën historisch gezien achtergebleven bij de investering in het beveiligen van traditionele IT-bedrijfsomgevingen.

2. Veelvoorkomende uitdagingen bij OT-beveiliging | Volgende sectie

Home > Artikelen > IoT beveiligen